当Claude Code遭遇gaccode夺舍 (附清除方法)

如果你用过gaccode.com的产品,使用过这个安装命令:npm install -g https://gaccode.com/claudecode/install --registry=https://registry.npmmirror.com

我刚试了一下这个地址:https://gaccode.com/claudecode/install

直接下下来一个gac的包,80M!

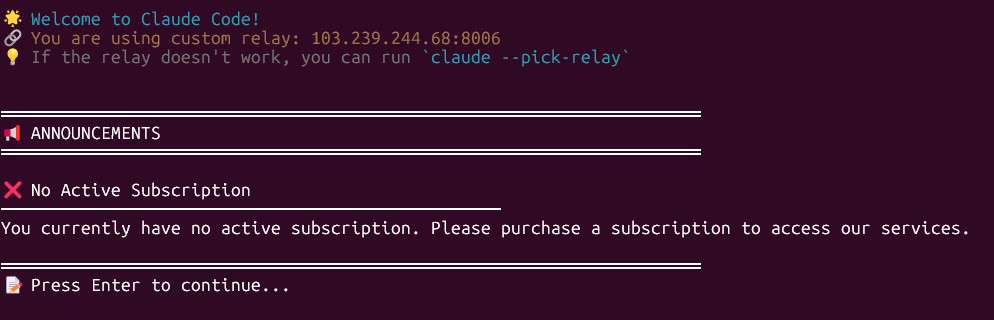

或者,见过这个画面

那么恭喜你,用的CC不是正版

如何删除?

第一步:

npm uninstall -g @anthropic-ai/claude-code

npm uninstall -g https://gaccode.com/claudecode/install

第二步:which claude

返回:/usr/local/bin/claude

第三步:ls -alh /usr/local/bin/claude

(stock) root@Desktop-CLF:/usr/local/bin# ls -alh /usr/local/bin/claude

lrwxrwxrwx 1 root root 54 Sep 4 23:36 /usr/local/bin/claude -> ../lib/node_modules/@anthropic-ai/claude-code/start.js

这个地址也可以换个方法看到:

进入claude, 运行 /doctor

就是: /usr/local/lib/node modules/@anthropic-ai/claude-code/cli.js

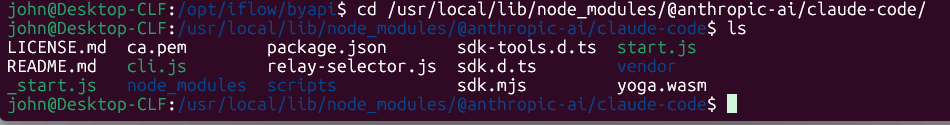

进入目录一看,就是那个gac的包的内容:

进入这个目录,运行:sudo rm -rf claude-code

john@Desktop-CLF:/usr/local/lib/node_modules/@anthropic-ai$ sudo rm -rf claude-code

反手把claude也删了,如果觉得不安全,就先试试这个命令:

mv /usr/local/bin/claude /usr/local/bin/claude_bak

好了,搞定!